Cyberhigiena – codzienne nawyki, które poprawią Twoje bezpieczeństwo

W dobie rosnącego zagrożenia cybernetycznego, ochrona naszych danych osobowych i prywatności stała się niezwykle istotna. Każdego dnia jesteśmy bombardowani informacjami o nowoczesnych technikach włamań, oszustw internetowych i ataków hakerskich, które mogą spotkać każdego z nas. Właśnie dlatego warto zwrócić uwagę na proste, ale skuteczne nawyki, które mogą znacznie poprawić nasze bezpieczeństwo w sieci.W artykule tym przyjrzymy się podstawowym zasadom cyberhigieny, które każdy z nas powinien wdrożyć w swoje codzienne życie. Dzięki nim nie tylko zminimalizujemy ryzyko cyberataków, ale także zyskamy większą pewność siebie korzystając z internetu. Przekonaj się, jakie zmiany możesz wprowadzić już dziś, aby stać się bardziej odpornym na zagrożenia cyfrowego świata!

Cyberhigiena jako codzienny nawyk

W dzisiejszym świecie, w którym technologia przenika niemal każdą sferę naszego życia, utrzymanie dobrych nawyków związanych z bezpieczeństwem w Internecie jest kluczowe.Codzienna dbałość o cyberhigienę pomaga nie tylko w ochronie cennych danych, ale także w minimalizowaniu ryzyka ataków, które mogą zrujnować nasze finanse lub reputację.

Warto zmienić kilka podstawowych zachowań, aby uczynić z cyberhigieny integralną część swojej rutyny.Oto kilka istotnych praktyk:

- Silne hasła: Używaj unikalnych haseł dla różnych kont, najlepiej o długości przynajmniej 12 znaków, zawierających litery, cyfry i znaki specjalne.

- Autoryzacja dwuskładnikowa: aktywuj 2FA wszędzie tam, gdzie to możliwe, aby dodać dodatkową warstwę ochrony.

- Regularne aktualizacje: Upewnij się, że wszystkie programy, aplikacje i systemy operacyjne są aktualizowane na bieżąco, co pozwala wzmocnić bezpieczeństwo przed nowymi zagrożeniami.

- Ostrożność wobec linków: Zawsze sprawdzaj podejrzane linki i załączniki w wiadomościach e-mail oraz SMS-ach, unikając klikania w nieznane źródła.

- Backup danych: Regularnie wykonuj kopie zapasowe ważnych plików na zewnętrznych nośnikach lub w chmurze.

Codzienne nawyki są jak mięśnie – im więcej je ćwiczymy, tym silniejsze się stają. Regularne stosowanie powyższych zasad sprawi, że staniesz się bardziej odporny na cyberzagrożenia. Dobrą praktyką jest również prowadzenie ewidencji swojego bezpieczeństwa w sieci. Stwórz krótki raport na temat swoich działań związanych z cyberhigieną, aby monitorować postępy i dostrzegać potencjalne luki w zabezpieczeniach.

| Zasada | Czasy zastosowania |

|---|---|

| Zmiana haseł | Co 3 miesiące |

| Aktualizacja oprogramowania | Co miesiąc |

| Backup danych | Co tydzień |

| weryfikacja urządzeń i aplikacji | Co pół roku |

Takie podejście domaga się systematyczności i uwagi, ale korzyści płynące z dbałości o nasze bezpieczeństwo w sieci są nieocenione. Cyberhigiena to nie tylko chwilowa moda, to nasza odpowiedzialność w erze cyfrowej.

Dlaczego cyberhigiena jest kluczowa w dzisiejszym świecie

W erze, w której technologia przenika wszystkie aspekty naszego życia, umiejętność dbania o bezpieczne korzystanie z Internetu stała się niezbędna.Cyberhigiena to zespół praktyk, które pozwalają użytkownikom chronić swoje dane przed zagrożeniami w sieci. Każdego dnia stajemy w obliczu różnych zagrożeń, od wirusów komputerowych po phishing, dlatego warto przyjąć odpowiednie nawyki, które zminimalizują ryzyko.

Edukacja użytkowników jest kluczowym elementem w zapobieganiu cyberatakom. Wiedza na temat zagrożeń i ich rozpoznawanie to pierwszy krok ku bezpieczeństwu. Szkolenia oraz kampanie informacyjne pomagają zrozumieć, jakie techniki atakujący stosują i jak można się przed nimi bronić.

- Tworzenie silnych haseł – Używaj kombinacji liter,cyfr i znaków specjalnych.

- Wykorzystanie menedżerów haseł – Umożliwiają one bezpieczne zarządzanie hasłami oraz automatyczne ich generowanie.

- Aktualizowanie oprogramowania - Regularne aktualizacje systemów operacyjnych i aplikacji minimalizują ryzyko wykorzystania znanych luk bezpieczeństwa.

- Bezpieczne korzystanie z sieci Wi-Fi – Zawsze korzystaj z zabezpieczonych sieci; unikaj logowania się do kont ważnych danych na publicznych hotspotach.

Ważnym elementem cyberhigieny jest również monitorowanie swojego konta. Regularne sprawdzanie stanu bezpieczeństwa finansowego oraz osobistego w sieci może pomóc w szybkim wykrywaniu podejrzanych aktywności. Można to osiągnąć poprzez

| monitorowane Konto | Rodzaj Konta | Wskazówki Bezpieczeństwa |

|---|---|---|

| Bankowe | Finanse osobiste | Ustaw alerty o dużych transakcjach |

| konto osobiste/firmowe | Regularnie zmieniaj hasło | |

| Media społecznościowe | Profil publiczny/prywatny | Przeglądaj ustawienia prywatności |

Niekiedy wystarczy zmiana kilku codziennych nawyków, aby znacznie zwiększyć swoje bezpieczeństwo w sieci. wdrożenie prostych praktyk może zredukować ryzyko cyberprzestępstw i sprawić, że nasze cyfrowe życie stanie się znacznie bezpieczniejsze. Nie zapominajmy, że cyberhigiena to nie jednorazowe działanie, lecz długotrwały proces, który wymaga naszej uwagi i zaangażowania.

Zrozumienie zagrożeń w sieci

W dzisiejszych czasach, gdy każda transakcja, komunikacja czy interakcja z innymi użytkownikami odbywa się w sieci, zrozumienie zagrożeń staje się kluczowe dla każdego z nas. Warto uświadomić sobie, że Internet nie jest miejscem wolnym od niebezpieczeństw. Wręcz przeciwnie – jest to przestrzeń, w której rodzą się różnorodne zagrożenia. Oto niektóre z nich:

- Phishing: Oszustwa polegające na podszywaniu się pod zaufane źródła w celu wyłudzenia danych osobowych lub logowania.

- Malware: Złośliwe oprogramowanie, które może uszkodzić twoje urządzenia lub wykradać poufne informacje.

- Ransomware: Typ malware,który blokuje dostęp do danych,żądając okupu za ich odblokowanie.

- Social Engineering: Techniki manipulacji wykorzystujące psychologię do oszukiwania użytkowników i uzyskania od nich ważnych informacji.

- Wi-Fi Hacking: Ataki na sieci bezprzewodowe, które mogą prowadzić do przechwycenia danych przesyłanych przez użytkowników.

W obliczu tych zagrożeń, kluczowym zagadnieniem staje się umiejętność identyfikacji ich oraz świadome korzystanie z zasobów sieciowych. Często proste zmiany w codziennych nawykach mogą znacząco poprawić nasze bezpieczeństwo. Oto kilka praktycznych wskazówek,które warto wdrożyć:

| Wskazówka | Opis |

|---|---|

| Używaj silnych haseł | Twórz długie i skomplikowane hasła,unikając oczywistych kombinacji. |

| Włącz uwierzytelnianie dwuskładnikowe | Dodaj dodatkową warstwę ochrony, aby zabezpieczyć swoje konta. |

| Regularnie aktualizuj oprogramowanie | Instaluj aktualizacje, aby wykorzystać najnowsze zabezpieczenia. |

| Bądź ostrożny w mediach społecznościowych | Nie udostępniaj zbyt wielu prywatnych informacji publicznie. |

Świadomość zagrożeń oraz stosowanie odpowiednich środków ostrożności to klucz do bezpieczeństwa w sieci. Każdy krok ma znaczenie, a dzielenie się wiedzą na temat cyberhigieny może stworzyć zdrowsze i bezpieczniejsze środowisko dla wszystkich użytkowników. Pamiętaj, że bezpieczeństwo to nie tylko kwestia technologii, ale przede wszystkim zachowań, które stają się nawykiem w codziennym życiu online.

Silne hasła jako fundament bezpieczeństwa

W dobie cyfrowej, gdzie nasze życie toczy się w sieci, silne hasła stanowią pierwszy i najważniejszy bastion ochrony naszych danych. Ochrona osobistych informacji zaczyna się od stworzenia wyjątkowych i trudnych do odgadnięcia kombinacji znaków. Hasło powinno być długie, złożone i unikalne dla każdego konta, co znacznie utrudnia zadanie potencjalnym hakerom.

Oto kilka kluczowych wskazówek dotyczących tworzenia silnych haseł:

- Minimalna długość: Hasło powinno zawierać co najmniej 12 znaków.

- Różnorodność znaków: Używaj małych i wielkich liter, cyfr oraz znaków specjalnych.

- Unikaj łatwych do odgadnięcia ciągów: Nie stosuj dat urodzin, imion bliskich ani popularnych słów.

- Użyj fraz: Łączenie słów w zdania może uczynić hasło łatwiejszym do zapamiętania, a jednocześnie trudnym do odgadnięcia.

Aby jeszcze bardziej wzmocnić bezpieczeństwo, zaleca się korzystanie z menedżerów haseł, które pomagają w zarządzaniu i generowaniu złożonych haseł. W ten sposób można uniknąć używania tych samych haseł w różnych serwisach, co jest jednym z najczęstszych błędów użytkowników.

Można także wdrożyć system dwuskładnikowego uwierzytelnienia (2FA) jako dodatkową warstwę ochrony. W przypadku, gdy napastnik zdobędzie nasze hasło, brak drugiego składnika dostępu może skutecznie zablokować nieuprawniony dostęp do konta.

Oto przykładowa tabela przedstawiająca mocne i słabe hasła:

| Typ hasła | Zalety | Wady |

|---|---|---|

| Silne hasło |

| Można zapomnieć |

| Słabe hasło |

|

|

Wdrożenie silnych haseł i regularna ich zmiana są kluczowe w zapewnieniu solidnej ochrony w świecie, gdzie cyberzagrożenia są coraz bardziej powszechne.Pamiętaj, odpowiedzialność za bezpieczeństwo danych zaczyna się od Ciebie!

Jak stworzyć i zarządzać silnymi hasłami

W dobie cyfrowej, silne hasła stanowią pierwszy i najważniejszy krok w kierunku ochrony naszych danych.Oto kilka kluczowych zasad, które warto wdrożyć w codziennym życiu:

- Długość ma znaczenie – hasło powinno mieć co najmniej 12 znaków, a im dłuższe, tym lepsze. W trosce o bezpieczeństwo warto stosować passphrase, czyli frazy składające się z kilku słów, co ułatwi zapamiętanie.

- Różnorodność znaków – używaj małych i dużych liter, cyfr oraz znaków specjalnych. Kombinacja różnych typów znaków sprawia, że hasło jest trudniejsze do złamania.

- Unikaj oczywistych wyborów – nie używaj imienia,daty urodzenia ani innych łatwych do odgadnięcia informacji.Takie hasła są pierwszym celem ataków hakerskich.

- Regularne zmiany – zmieniaj hasła co kilka miesięcy, aby ograniczyć ryzyko dostępu osób nieuprawnionych.

- Używaj menedżera haseł – programy te pomogą w bezpiecznym przechowywaniu i generowaniu skomplikowanych haseł. Dzięki nim unikniesz konieczności zapamiętywania ich wszystkich.

podczas tworzenia haseł ważne jest, aby nie bazować na jednolitym schemacie w różnych serwisach. Każda platforma powinna mieć swoje unikalne hasło. Można to osiągnąć, dodając unikalny prefiks lub sufiks do podstawowego hasła w danym serwisie.

Aby ułatwić sobie zarządzanie hasłami, warto utworzyć prostą tabelę pomocniczą, w której można podsumować różne hasła dla różnych kont. Oto przykład:

| Nazwa serwisu | Data zmiany hasła | Ostatnie użyte hasło |

|---|---|---|

| 01.01.2023 | FB!2023P@ss | |

| Gmail | 15.02.2023 | Gm@il2023* |

| Bank | 10.03.2023 | Bank#2023# |

pamiętaj,aby tabela była przechowywana w bezpiecznym miejscu,a dostęp do niej ograniczony.Zapewnienie silnych, unikalnych haseł to kluczowa część dbania o cyberbezpieczeństwo. To możliwie najłatwiejszy sposób ochrony Twoich wrażliwych danych i uniknięcia potencjalnych cyberataków.

Zasady korzystania z menedżerów haseł

Menedżery haseł to narzędzia, które mogą znacząco zwiększyć bezpieczeństwo Twoich danych. Korzystając z nich, warto pamiętać o kilku istotnych zasadach, które pomogą w pełni wykorzystać ich potencjał.

- Wybór odpowiedniego menedżera haseł – upewnij się, że wybierasz sprawdzony i dobrze oceniany program. Sprawdź recenzje oraz oceny bezpieczeństwa, aby mieć pewność, że Twoje dane będą chronione.

- Używanie silnych haseł – nie polegaj na prostych hasłach. Korzystaj z opcji generowania haseł, które oferuje większość menedżerów, aby stworzyć unikalne i trudne do odgadnięcia kombinacje.

- Regularne aktualizacje – upewnij się, że Twój menedżer haseł jest zawsze aktualny. Producent często wypuszcza aktualizacje poprawiające bezpieczeństwo i eliminujące ewentualne luki.

- Bezpieczne uwierzytelnianie – korzystaj z dwuskładnikowego uwierzytelniania, jeśli jest dostępne. To dodatkowe zabezpieczenie, które znacznie podnosi poziom ochrony.

- Przechowywanie danych – unikaj przechowywania wrażliwych danych w chmurze, nawet w przypadku zaufanego menedżera. Kluczowe informacje powinny być trzymane lokalnie z odpowiednimi zabezpieczeniami.

- Regularna zmiana haseł – staraj się co jakiś czas zmieniać hasła do ważnych kont, aby zminimalizować ryzyko ich przejęcia.

Poniższa tabela przedstawia porównanie popularnych menedżerów haseł, które mogą Cię zainteresować:

| Nazwa | Cena | Platformy | Funkcje |

|---|---|---|---|

| LastPass | Darmowy / Premium | Web, iOS, Android | Sync, generowanie haseł, audyt bezpieczeństwa |

| 1Password | Subskrypcja | Web, iOS, Android, Windows, macOS | Bezpieczne współdzielenie, tryb podróży |

| Bitwarden | Darmowy / Premium | Web, iOS, Android | Open-source, samo-hosting, audyt haseł |

| Dashlane | Darmowy / Premium | Web, iOS, Android, Windows, macOS | Monitorowanie ciemnej sieci, automatyczne zmiany haseł |

Przestrzeganie tych zasad pozwoli Ci na zminimalizowanie ryzyka i zapewnienie sobie większego bezpieczeństwa w sieci. Menedżery haseł są świetnym narzędziem, ale tylko jeśli są używane w odpowiedni sposób.

Dwuetapowa weryfikacja – krok ku lepszemu zabezpieczeniu

Dwuetapowa weryfikacja to nie tylko trend, ale kluczowy element strategii bezpieczeństwa, który powinien stać się codziennym nawykiem każdego użytkownika. Dzięki zastosowaniu tego typu zabezpieczeń możesz znacząco zwiększyć swoje szanse na ochronę przed nieautoryzowanym dostępem do kont i danych. Proces ten polega na potwierdzeniu tożsamości użytkownika za pomocą dwóch niezależnych czynników.

Wprowadzenie dwuetapowej weryfikacji może wydawać się skomplikowane, ale korzyści znacznie przewyższają ewentualne trudności.Oto niektóre z nich:

- Zwiększone bezpieczeństwo: Nawet jeśli hasło zostanie skradzione, nieautoryzowany użytkownik nie będzie miał dostępu do konta bez drugiego etapu weryfikacji.

- Ochrona przed phishingiem: Wiele ataków stara się uzyskać dostęp do danych logowania, a dodatkowy krok weryfikacji utrudnia ten proces.

- Pocucie kontroli: Użytkownicy czują się bardziej odpowiedzialni za swoje dane, gdy mają możliwość aktywnej obrony przed atakami.

Warto zaznaczyć, że dwuetapowa weryfikacja może przybierać różne formy. Oto najpopularniejsze metody:

| Metoda | Opis |

|---|---|

| SMS | Otrzymujesz kod weryfikacyjny na telefon, który musisz wpisać po podaniu hasła. |

| aplikacja mobilna | Kod generowany przez aplikację, taką jak Google Authenticator, zapewnia dodatkową warstwę zabezpieczeń. |

| Kod weryfikacyjny wysyłany jest na zarejestrowany adres e-mail. |

Warto pamiętać, aby regularnie aktualizować swoje metody weryfikacji oraz dostosowywać je do zmieniających się zagrożeń. Zastosowanie dwuetapowej weryfikacji nie jest jedynie dodatkiem, lecz fundamentem, na którym można budować bezpieczniejszą przestrzeń w sieci.zrób krok w stronę lepszej ochrony swoich danych i dla swoich bliskich!

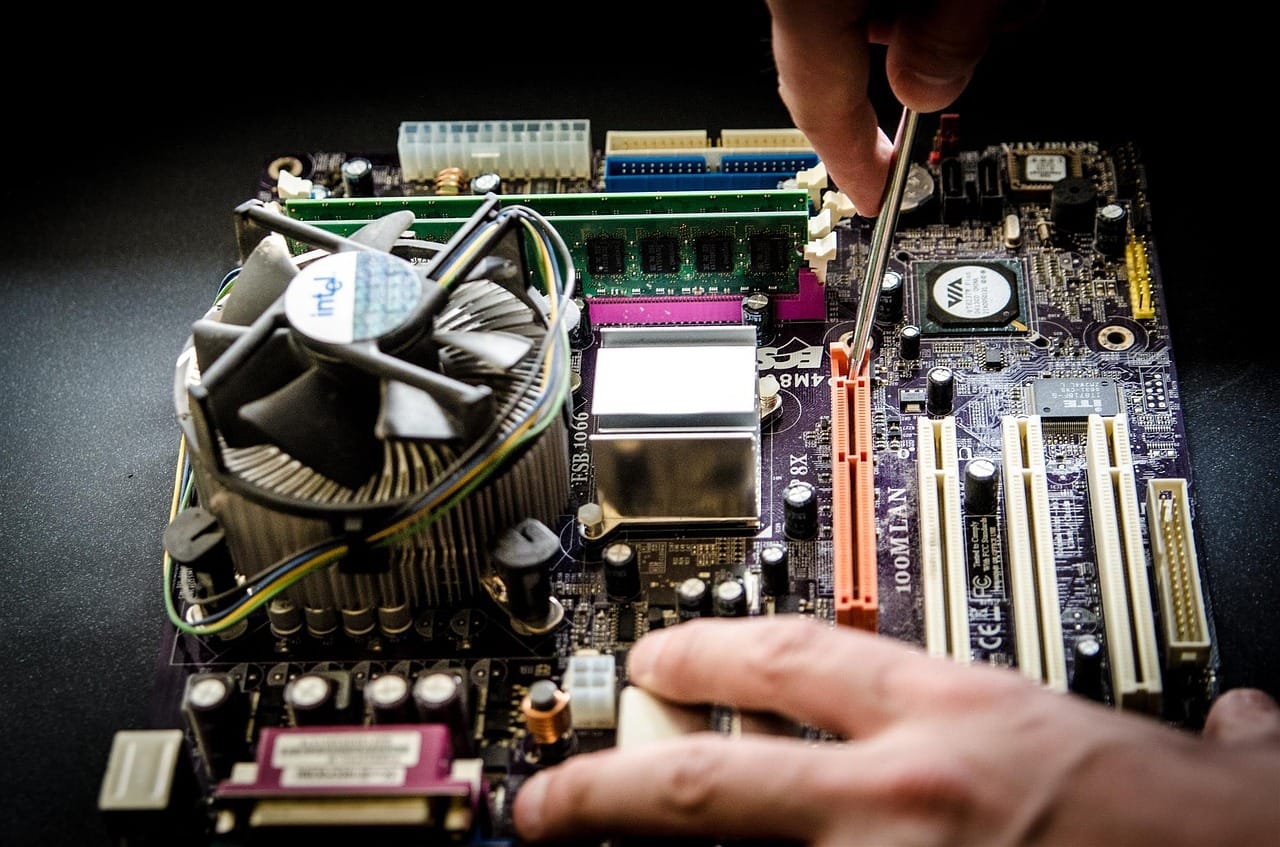

Regularne aktualizacje oprogramowania

są kluczowym aspektem utrzymania bezpieczeństwa systemów i urządzeń, z których korzystamy na co dzień.dzięki nim możemy nie tylko eliminować znane luk w zabezpieczeniach, ale także korzystać z nowych funkcji, które poprawiają wydajność i komfort użytkowania. Ignorowanie aktualizacji może prowadzić do poważnych zagrożeń, dlatego warto wprowadzić kilka prostych nawyków w codziennym użytkowaniu.

Oto kilka wskazówek, które pomogą Ci w utrzymaniu oprogramowania w najnowszej wersji:

- Włącz automatyczne aktualizacje – większość systemów operacyjnych i aplikacji oferuje możliwość automatycznego pobierania i instalowania aktualizacji, co znacząco ułatwia zarządzanie bezpieczeństwem.

- Regularnie sprawdzaj dostępność aktualizacji – w przypadku programów, które do tego nie mają opcji automatycznej, warto co jakiś czas ręcznie sprawdzać, czy są dostępne nowe wersje.

- Korzystaj z zaufanych źródeł – pobieraj aktualizacje tylko z oficjalnych witryn producentów oprogramowania, aby uniknąć ryzyka zainstalowania złośliwego oprogramowania.

- Monitoruj powiadomienia systemowe – miej na uwadze wszelkie komunikaty o aktualizacjach, które mogą pojawiać się na Twoim urządzeniu.

Aby lepiej zrozumieć, jak często powinny być przeprowadzane aktualizacje, warto spojrzeć na poniższą tabelę:

| Typ oprogramowania | Jak często aktualizować |

|---|---|

| System operacyjny | Co najmniej raz w miesiącu |

| Oprogramowanie antywirusowe | Codziennie (automatycznie) |

| Aplikacje mobilne | Co kilka tygodni |

| Przeglądarki internetowe | Co najmniej raz w miesiącu |

Bezpieczne korzystanie z technologii wymaga od nas regularnych działań i aktywnego podejścia do ochrony danych. przyzwyczajenie się do aktualizowania oprogramowania to prosty, ale efektywny sposób na zwiększenie ogólnego bezpieczeństwa, co w dzisiejszych czasach nabiera szczególnego znaczenia.

Bezpieczeństwo urządzeń mobilnych w dobie smartfonów

W dobie powszechnej dostępności smartfonów,bezpieczeństwo urządzeń mobilnych stało się kluczowym zagadnieniem. Każdego dnia korzystamy z telefonów do przechowywania ważnych informacji, prowadzenia finansów czy komunikacji. Z tego powodu,dbałość o ich bezpieczeństwo powinna być na porządku dziennym. Oto kilka praktycznych nawyków, które warto wdrożyć w swoim codziennym życiu:

- Aktualizacje oprogramowania – Regularne aktualizowanie systemu operacyjnego oraz aplikacji pomaga zasypać luki, które mogą być wykorzystane przez cyberprzestępców.

- Używanie silnych haseł – Stosowanie kombinacji cyfr,liter i znaków specjalnych utrudnia dostęp do naszych kont. Zastanów się również nad korzystaniem z menedżerów haseł, które z łatwością zachowają wszystkie twoje hasła w jednym miejscu.

- Weryfikacja dwuetapowa – Włączenie tej opcji w ustawieniach kont zabezpiecza je jeszcze bardziej. Nawet jeśli hasło zostanie skradzione, dodatkowy kod weryfikacyjny utrudnia nieautoryzowany dostęp.

- zainstalowane aplikacje – Pobieraj aplikacje tylko z oficjalnych sklepów, takich jak Google Play czy App Store. Unikaj nieznanych źródeł, które mogą dostarczyć złośliwe oprogramowanie.

- Ograniczenie geolokalizacji – wyłączanie funkcji lokalizacji w aplikacjach, które jej nie potrzebują, zabezpiecza Twoje dane osobowe.

- Regularne tworzenie kopii zapasowych – Utrata danych może być katastrofalna. Zrób regularne kopie zapasowe swojej zawartości,aby nie stracić ważnych informacji w razie awarii.

Poniżej przedstawiamy prostą tabelę ilustrującą częste zagrożenia związane z użytkowaniem smartfonów oraz sposoby ich unikania:

| Rodzaj zagrożenia | Opis | Sposób uniknięcia |

|---|---|---|

| Phishing | Oszuści próbują zdobyć Twoje dane logowania. | Uważaj na podejrzane e-maile i linki. |

| Włamania | Niekontrolowany dostęp do Twojego urządzenia. | Używaj złożonych haseł i weryfikacji dwuetapowej. |

| Złośliwe oprogramowanie | Programy, które mogą szpiegować lub uszkodzić Twoje dane. | Regularne aktualizacje i unikanie nieznanych aplikacji. |

| Publiczne Wi-Fi | Łatwy cel dla hakerów chcących przechwycić Twoje dane. | Korzystaj z VPN przy korzystaniu z publicznych sieci. |

Wprowadzenie tych prostych zasad do swojego codziennego użytku nie tylko zwiększy bezpieczeństwo urządzeń mobilnych, ale także wpłynie na nasze poczucie bezpieczeństwa w sieci. Dbanie o cyberhigienę to nie tylko obowiązek, ale również klucz do spokojniejszego korzystania z nowoczesnej technologii.

Uwaga na phishing – jak rozpoznać oszustwo

W dobie cyfrowej,oszustwa internetowe stały się powszechne,a phishing jest jednym z najpopularniejszych sposobów na wyłudzanie danych. Oszuści wykorzystują różne metody, aby skłonić nas do ujawnienia informacji, które mogą być wykorzystane do kradzieży tożsamości lub dostępu do naszych kont. Aby zachować bezpieczeństwo w sieci, warto znać symptomy, które mogą wskazywać na próbę oszustwa.

Jak rozpoznać potencjalne oszustwo phishingowe:

- nieznane źródło wiadomości: Zastanów się, czy wiadomość pochodzi z zaufanego adresu e-mail. Oszuści często używają adresów przypominających prawdziwe, ale z drobnymi błędami.

- Nieoczekiwane prośby: Zwróć uwagę na wiadomości, które proszą o podanie osobistych informacji, haseł lub numerów kart kredytowych, zwłaszcza jeśli wydają się nagłe.

- Linki do podejrzanych stron: Unikaj klikania w linki,które prowadzą do storn wyglądających na autentyczne,ale mają inne adresy URL.

- gramatyka i styl: Wiadomości phishingowe często zawierają błędy ortograficzne oraz gramatyczne, co powinno wzbudzić Twoją czujność.

Warto również być świadomym różnych strategii, które stosują oszuści, aby zdobyć naszą uwagę:

| Metoda oszustwa | opis |

|---|---|

| Wiadomości e-mail | Wykorzystują fałszywe wiadomości, które wydają się pochodzić z legitnych instytucji. |

| SMS phishing | Oszuści wysyłają wiadomości tekstowe z linkami do fałszywych stron. |

| Social Engineering | Manipulują emocjami, aby skłonić do ujawnienia informacji wrażliwych. |

Aby skutecznie bronić się przed takimi atakami, należy regularnie aktualizować swoje oprogramowanie oraz korzystać z programów antywirusowych. Pamiętaj również, aby nigdy nie podawać danych osobowych w odpowiedzi na nieproszoną korespondencję. Bycie czujnym i świadomym zagrożeń to klucz do utrzymania bezpieczeństwa w sieci.

Bezpieczne korzystanie z publicznych sieci Wi-Fi

Korzystanie z publicznych sieci Wi-Fi stało się codziennością w dobie powszechnego dostępu do Internetu.Jednakże, korzystanie z takich sieci wiąże się z pewnymi zagrożeniami. Oto kilka kluczowych zasad, które pomogą Ci zabezpieczyć swoje dane podczas surfowania w sieci.

- Unikaj dostępu do poufnych informacji: Staraj się unikać logowania do banków, serwisów społecznościowych czy platform z danymi osobowymi, gdy jesteś podłączony do otwartej sieci.

- Używaj VPN: Wirtualna sieć prywatna (VPN) pozwala na szyfrowanie Twojego połączenia, co znacząco zwiększa bezpieczeństwo w publicznych sieciach.

- Sprawdzaj adresy URL: Zanim wprowadzisz swoje dane osobowe, upewnij się, że adres strony zaczyna się od „https://”. Protokół „https” wskazuje na szyfrowane połączenie.

- Wyłącz automatyczne połączenia: W ustawieniach swojego urządzenia upewnij się, że automatyczne łączenie z dostępnymi sieciami Wi-Fi jest wyłączone.

- regularnie aktualizuj oprogramowanie: Upewnij się, że system operacyjny i aplikacje są na bieżąco z najnowszymi aktualizacjami zabezpieczeń.

Przyjrzyjmy się również, jak różne publiki sieciowe mogą niekorzystnie wpływać na twoje dane:

| Typ sieci | Ryzyko |

|---|---|

| Otwarte Wi-Fi | Brak zabezpieczeń, podatność na przechwycenie danych. |

| Publiczne hotspoty | Możliwość podszywania się pod sieć, ataki typu „man-in-the-middle”. |

| Sieci zabezpieczone hasłem | Większe bezpieczeństwo, ale nie zawsze idealne, jeśli hasło jest słabe. |

Wzrastające zagrożenia w sieciach publicznych wymagają od nas większej ostrożności. Regularne stosowanie się do powyższych zasad pomoże zminimalizować ryzyko i chronić Twoje dane podczas korzystania z Wi-Fi w miejscach publicznych.

Firewall – Twoja pierwsza linia obrony

Zapewne słyszałeś o zaporach ogniowych,ale czy wiesz,jak kluczową rolę odgrywają w ochronie twojej infrastruktury cyfrowej? Te niewidoczne strażnicy codziennie chronią nasze cenne dane przed atakami cybernetycznymi.

Zapory ogniowe działają na zasadzie monitorowania i kontrolowania ruchu przychodzącego i wychodzącego w sieci. Dzięki nim możemy zminimalizować ryzyko dostępu do naszych systemów przez nieautoryzowanych użytkowników. Oto kilka kluczowych funkcji, które powinny być częścią każdej efektywnej zapory ogniowej:

- Filtracja ruchu: To podstawowa funkcja zapory, która pozwala na blokowanie niechcianego ruchu i udostępnianie jedynie autoryzowanych połączeń.

- Ochrona przed złośliwym oprogramowaniem: Wiele nowoczesnych zapór ogniowych zawiera mechanizmy wykrywające i blokujące malware oraz inne zagrożenia.

- Kontrola aplikacji: Umożliwia ona zarządzanie dostępem do poszczególnych aplikacji,co zwiększa bezpieczeństwo organizacji.

- Monitoring i raportowanie: Regularne raporty o incydentach bezpieczeństwa są kluczowe dla zarządzania ryzykiem.

Warto także zauważyć, że istnieją dwa główne rodzaje zapór ogniowych: sprzętowe i programowe. Zapory sprzętowe są często stosowane w infrastrukturze sieciowej dużych firm,podczas gdy zapory programowe są popularne w zastosowaniach indywidualnych oraz dla małych przedsiębiorstw.

| Rodzaj zapory | Zalety | Wady |

|---|---|---|

| Sprzętowa | Wysoka wydajność, niezależność od systemu operacyjnego | Wyższe koszty, trudniejsza konfiguracja |

| Programowa | Łatwe wdrożenie, niski koszt | Mniejsza wydajność, zależność od systemu operacyjnego |

Właściwa konfiguracja zapory ogniowej to klucz do jej skuteczności. Pamiętaj, aby regularnie aktualizować reguły bezpieczeństwa i dokonywać przeglądów ustawień, aby zapewnić odpowiednią ochronę przed nowymi zagrożeniami.Niezależnie od tego, czy pracujesz zdalnie, czy w biurze, inwestycja w solidną zaporę ogniową to krok ku zwiększeniu poziomu cyberhigieny.

Antywirusy i ich znaczenie w ochronie danych

W dobie rosnącej liczby cyberzagrożeń, zwłaszcza w świecie, w którym tak wiele informacji przechowujemy online, oprogramowanie antywirusowe stało się nieodzownym elementem ochrony naszych danych. Jego głównym zadaniem jest wykrywanie, blokowanie i usuwanie złośliwego oprogramowania, które może uszkodzić nasze systemy lub wykradać prywatne informacje.

Oto kilka kluczowych zadań, które spełniają systemy antywirusowe:

- Ochrona w czasie rzeczywistym – Monitorują aktywność systemu i nowe pliki, aby natychmiastowo wykrywać zagrożenia.

- Regularne skanowanie – Przeprowadzają cykliczne analizy systemu, aby odnaleźć potencjalne zagrożenia, które mogłyby pozostać niewykryte.

- Aktualizacje definicji wirusów – Regularnie aktualizują bazę danych, aby zwalczać najnowsze typy złośliwego oprogramowania.

- Odzyskiwanie danych – Niektóre programy oferują funkcje przywracania usuniętych lub zainfekowanych plików.

Kluczowe znaczenie ma wybór właściwego oprogramowania antywirusowego. Oto kilka czynników, które warto wziąć pod uwagę przy wyborze:

| Nazwa Oprogramowania | Funkcje | Cena |

|---|---|---|

| Norton | Ochrona w czasie rzeczywistym, VPN | Od 199 zł rocznie |

| Kaspersky | Ochrona bankowa, Parental Control | Od 139 zł rocznie |

| Bitdefender | Ochrona Multi-Platformowa | Od 179 zł rocznie |

| avast | Bezpłatna wersja z opcjami premium | Darmowe/Płatne od 149 zł rocznie |

Nie można również zapominać, że nawet najlepsze oprogramowanie antywirusowe nie zastąpi dobrej praktyki w zakresie cyberhigieny. Kluczowe elementy to:

- Regularne aktualizacje systemu operacyjnego – wspierają zabezpieczenia i eliminują luki.

- Używanie silnych haseł – Zaleca się stosowanie haseł składających się z różnych znaków.

- Ostrożność z załącznikami e-mailowymi - Należy unikać otwierania podejrzanych plików.

Właściwie dobrane oprogramowanie antywirusowe, w połączeniu z dobrymi nawykami w zakresie ochrony danych, znacząco zwiększa nasze bezpieczeństwo online. W obliczu stale evolving cyberzagrożeń, warto zainwestować w systemy ochrony, które pomogą nam zabezpieczyć nasze cyfrowe życie.

Przechowywanie danych w chmurze – czy jest bezpieczne?

W dzisiejszych czasach, przechowywanie danych w chmurze stało się powszechnym rozwiązaniem zarówno w życiu osobistym, jak i biznesowym. Jednak przed podjęciem decyzji o transferze wrażliwych informacji do chmury, warto zadać sobie kluczowe pytanie: jak zapewnić, że nasze dane są bezpieczne?

Istnieje wiele czynników wpływających na bezpieczeństwo danych w chmurze. Oto kilka z nich:

- Szyfrowanie danych: Upewnij się, że Twoje dane są szyfrowane zarówno w trakcie przesyłania, jak i na serwerach dostawcy chmury. To kluczowy element ochrony przed nieautoryzowanym dostępem.

- Wybór zaufanego dostawcy: Ważne jest, aby korzystać z renomowanych firm, które mają solidne zabezpieczenia i transparentne zasady dotyczące prywatności.

- Regularne aktualizacje: Aktualizowanie oprogramowania i aplikacji, które korzystają z chmury, pozwala na eliminowanie potencjalnych luk w zabezpieczeniach.

- Autoryzacja użytkowników: Używanie silnych haseł oraz dwuetapowej weryfikacji logowania znacznie zwiększa bezpieczeństwo dostępu do danych.

Warto również zainwestować w dodatkowe środki ochrony. Oto kilka pomocnych narzędzi:

| Narzędzie | Opis |

|---|---|

| Szyfrowanie | Oprogramowanie, które szyfruje pliki przed wysłaniem ich do chmury. |

| Menadżer haseł | Pomaga generować i przechowywać unikalne hasła dla różnych kont. |

| Oprogramowanie antywirusowe | Chroni przed złośliwym oprogramowaniem, które może próbować uzyskać dostęp do danych. |

Podsumowując, pomimo licznych korzyści płynących z przechowywania danych w chmurze, kluczowe jest zachowanie ostrożności. Regularne monitorowanie bezpieczeństwa oraz dostosowywanie swoich nawyków w tej kwestii mogą zdecydowanie poprawić ochronę Twoich danych. Przemyślane podejście do cyberhigieny stanie się Twoim najlepszym sojusznikiem w walce o bezpieczeństwo w sieci.

Regularne tworzenie kopii zapasowych danych

jest jednym z najważniejszych elementów skutecznej strategii ochrony informacji. utrata danych może nastąpić w wyniku awarii sprzętu, ataków złośliwego oprogramowania, a nawet ludzkich błędów. Dlatego warto zainwestować czas w ustawienie systemu, który pozwoli na bezpieczne przechowywanie informacji.

Oto kilka powodów, dla których regularne kopie zapasowe są niezbędne:

- Ochrona przed utratą danych: Wiele osób traci ważne pliki przez przypadkowe usunięcie lub uszkodzenie nośnika.

- Bezpieczeństwo przed złośliwym oprogramowaniem: Ransomware potrafi zablokować dostęp do ważnych plików, ostatecznie zmuszając do zapłacenia okupu.

- Ułatwienie przywracania systemu: Jeśli system operacyjny ulegnie awarii, kopia zapasowa może pomóc w szybkim przywróceniu wszystkich ustawień i danych.

- Spokój ducha: Wiedząc,że najważniejsze pliki są chronione,można skupić się na innych zadaniach bez zbędnego stresu.

Warto zastanowić się nad metodami, które najlepiej sprawdzą się w Twoim przypadku. Oto kilka najpopularniejszych opcji:

- Kopia lokalna: Przechowywanie kopii zapasowej na zewnętrznym dysku twardym lub w specjalnym urządzeniu serwerowym.

- Kopia w chmurze: Użycie usług takich jak Google Drive, Dropbox czy OneDrive, które automatycznie synchronizują i przechowują pliki online.

- Hybrydowe rozwiązania: Łącznie metod lokalnych i chmurowych, aby zapewnić zdalne i lokalne zabezpieczenie danych.

Aby zwiększyć efektywność procesu tworzenia kopii zapasowych, warto ustalić kilka zasad:

| Kryterium | Rekomendacja |

|---|---|

| Częstotliwość | Co najmniej raz w tygodniu |

| Typ plików | Wszystkie ważne dokumenty i zdjęcia |

| Metoda | Hybrydowe podejście |

| Testowanie | Regularne sprawdzanie możliwości przywrócenia danych |

Nie zwlekaj z wdrożeniem systemu kopii zapasowych. W dzisiejszym cyfrowym świecie każda chwila może się okazać kluczowa dla bezpieczeństwa Twoich danych. Pamiętaj,że lepiej zapobiegać niż leczyć,dlatego dbaj o swoje informacje już teraz!

Jak zabezpieczyć swoje konto e-mail

Bezpieczeństwo konta e-mail to kluczowy element ochrony naszej prywatności w sieci. Właściwe zabezpieczenia pomogą nam uniknąć nieprzyjemnych sytuacji, takich jak kradzież danych czy nieautoryzowany dostęp do naszych informacji. oto kilka skutecznych kroków, które warto podjąć, aby zwiększyć bezpieczeństwo swojego konta e-mail:

- Używaj silnych haseł – Silne hasło to takie, które składa się z co najmniej 12 znaków, zawiera wielkie i małe litery, cyfry oraz znaki specjalne. Staraj się unikać typowych słów lub dat urodzenia.

- Włącz dwuetapową weryfikację – Dzięki temu, nawet jeśli ktoś zdobył Twoje hasło, nie będzie mógł uzyskać dostępu do konta bez dodatkowego kodu, który zwykle jest wysyłany na telefon lub inny adres e-mail.

- Regularnie zmieniaj hasła – nawet bez podejrzeń o naruszenie bezpieczeństwa warto co jakiś czas zmieniać hasła, aby zminimalizować ryzyko dostępu osób trzecich.

- Unikaj publicznych sieci Wi-Fi – Logując się do swojego konta e-mail w niezabezpieczonej publicznej sieci, narażasz się na ataki hakerów.

- Pamiętaj o wylogowywaniu się – Po zakończeniu korzystania z konta e-mail, szczególnie w przeglądarkach na publicznych komputerach, nie zapomnij się wylogować.

Istotnym krokiem jest również zwracanie uwagi na podejrzane e-maile. Oto kilka sygnałów, które mogą wskazywać na próbę oszustwa:

| Wskazówka | Opis |

|---|---|

| nieznany nadawca | E-maile od nieznanych osób lub firm mogą być próbą phishingu. |

| Linki do nieznanych stron | Unikaj klikania w linki, które prowadzą do nieznanych adresów URL. |

| Prośby o dane osobowe | Autoryzowane firmy nigdy nie proszą o wrażliwe informacje w e-mailach. |

Ostatecznie, regularna aktualizacja ustawień bezpieczeństwa oraz szkolenie się w kwestiach związanych z cyberbezpieczeństwem, może znacząco wpłynąć na ochronę Twojego konta e-mail. Pamiętaj, że Twoje dane są cennym zasobem, który zasługuje na uwagę i ochronę.

Zrozumienie prywatności w mediach społecznościowych

Prywatność w mediach społecznościowych stała się kluczowym tematem w dobie cyfrowej rewolucji. Użytkownicy często nie zdają sobie sprawy z tego, jak wiele informacji dzielą się z innymi, a także z konsekwencji, jakie mogą wyniknąć z niewłaściwego zarządzania swoimi danymi. Warto więc zrozumieć, jakie aspekty prywatności są najważniejsze oraz jak można je poprawić w codziennym użytkowaniu.

Przede wszystkim,należy być świadomym,jakie dane udostępniamy na platformach społecznościowych. Warto zwrócić uwagę na:

- Informacje osobiste (imię, nazwisko, adres, numer telefonu)

- Oferty pracy i doświadczenie zawodowe

- Zdjęcia i filmy rodzinne lub osobiste

- Opinie i komentarze na temat różnych tematów

Aby zwiększyć swoją prywatność, warto zastosować kilka praktycznych zasad:

- Używaj silnych haseł i zmieniaj je regularnie.

- Sprawdzaj ustawienia prywatności na swoich profilach i dostosowuj je do swoich potrzeb.

- unikaj publikowania informacji, które mogą być użyte do Twojego zidentyfikowania (np. pełny adres, nazwa szkoły).

- Bądź ostrożny przy akceptowaniu zaproszeń do grona znajomych od osób, których nie znasz.

Czy wiesz, że wiele platform pozwala na przeglądanie historii logowań i aktywności? Dzięki temu można monitorować, kto i kiedy uzyskiwał dostęp do Twojego konta. Zalecane kroki to:

| platforma | możliwości przeglądania logów |

|---|---|

| Historia logowania i aktywności reklamowej | |

| Przegląd aktywności i ustawienia prywatności | |

| Logi logowania i zarządzanie aplikacjami |

Również niezwykle istotne jest dbanie o to, jakie aplikacje mają dostęp do naszych danych. Często łączymy nasze profile z różnymi zewnętrznymi serwisami,co może narazić nas na niebezpieczeństwo. Zaleca się:

- Okresowe przeglądanie aplikacji i usług podłączonych do konta.

- Odłączanie tych, które są nieużywane lub wyglądają podejrzanie.

- Uważne czytanie regulaminów prywatności przed akceptacją.

Pamiętaj, że Twoja prywatność w sieci to nie tylko kwestia techniczna, ale również psychologiczna. Świadomość, jakie informacje udostępniasz i komu, może pomóc w uniknięciu wielu problemów związanych z bezpieczeństwem w sieci. Dbaj o swoją cyfrową tożsamość, aby cieszyć się bezpiecznym korzystaniem z mediów społecznościowych.

Zasady bezpiecznego surfowania po internecie

W dzisiejszym cyfrowym świecie, bezpieczeństwo w sieci stało się kluczowym elementem naszego codziennego życia. Aby skutecznie chronić swoje dane osobowe i uniknąć zagrożeń,warto przyjąć kilka podstawowych zasad. oto najważniejsze z nich:

- Używaj silnych haseł – Stwórz hasła, które są trudne do odgadnięcia, łącząc litery, cyfry oraz znaki specjalne. Unikaj oczywistych kombinacji,takich jak daty urodzenia czy imiona.

- Aktualizuj oprogramowanie – Regularne uaktualnianie systemu operacyjnego oraz aplikacji zwiększa ochronę przed znanymi lukami w zabezpieczeniach.

- Ostrożnie z linkami – Nie klikaj w podejrzane linki, zwłaszcza w wiadomościach e-mail czy na nieznanych stronach internetowych. Może to prowadzić do zainfekowania urządzenia złośliwym oprogramowaniem.

- Używaj połączeń VPN – Korzystanie z wirtualnej sieci prywatnej (VPN) pozwala na szyfrowanie połączenia, co dodatkowo zabezpiecza twoje dane.

- Ograniczaj dane osobowe – Uważaj, jakie informacje udostępniasz w sieci. Im mniej danych osobowych zostawisz, tym lepiej chronisz swoją prywatność.

stosując się do tych zasad, znacznie zwiększysz swoje bezpieczeństwo w sieci. pamiętaj, że cyberprzestępcy są coraz bardziej wyrafinowani, dlatego warto być zawsze czujnym i świadomym zagrożeń.

| Rodzaj zagrożenia | Przykład | Jak się chronić |

|---|---|---|

| Phishing | Sfałszowane e-maile | Używaj oprogramowania antywirusowego i nie klikaj w podejrzane linki. |

| Malware | Złośliwe oprogramowanie | Regularnie aktualizuj oprogramowanie oraz skanuj urządzenia. |

| Kradska danych | Nieuprawniony dostęp do konta | Używaj dwuetapowej weryfikacji tam, gdzie to możliwe. |

Edukacja o cyberzagrożeniach dla całej rodziny

bezpieczeństwo w sieci to nie tylko kwestia techniczna, ale przede wszystkim edukacja całej rodziny. Wspólne zrozumienie zagrożeń może znacząco wpłynąć na bezpieczeństwo każdego domownika. Dlatego warto, aby każdy członek rodziny znał podstawowe zasady dotyczące cyberhigieny.

Oto kilka kluczowych praktyk, które mogą pomóc w ochronie przed cyberzagrożeniami:

- Uważne korzystanie z haseł: Każde konto powinno posiadać unikalne i silne hasło. Zachęcaj rodzinę do korzystania z menadżerów haseł, aby ułatwić zarządzanie nimi.

- Regularne aktualizacje: Programy i systemy operacyjne powinny być aktualizowane na bieżąco. Dzięki temu możliwe jest zabezpieczenie się przed nowymi zagrożeniami.

- Edukacja na temat phishingu: naucz dzieci i innych członków rodziny, jak rozpoznać fałszywe e-maile i wiadomości. Uczulenie ich na podejrzane linki może zapobiec wielu atakom.

- Bezpieczne korzystanie z Wi-Fi: Używaj zaszyfrowanych sieci Wi-Fi i unikaj łączenia się z publicznymi, niezabezpieczonymi sieciami.

- Ograniczanie danych osobowych: Zachęcaj rodzinę do ostrożności w udostępnianiu danych osobowych w sieci, zarówno na portalach społecznościowych, jak i w innych miejscach.

Warto również ustalić zasady dotyczące korzystania z urządzeń elektronicznych w domu:

| Reguła | Opis |

|---|---|

| Ograniczenie czasu ekranowego | Zachęcaj do regularnych przerw i aktywności offline. |

| Bezpieczne miejsca na urządzenia | Ustal miejsca, w których rodzina może korzystać z urządzeń, aby kontrolować ich użycie. |

| Rodzinne zasady dotyczące aplikacji | Prowadź wspólną rozmowę na temat aplikacji, które są bezpieczne i te, których należy unikać. |

| Nauka odpowiedzialności | Zachęcaj do korzystania z zasobów internetu w sposób odpowiedzialny i etyczny. |

Wprowadzenie tych zasad do codziennego życia cała rodzina może znacząco poprawić bezpieczeństwo w sieci. Wspólna praca nad cyberhigieną pomoże zbudować zdrowe nawyki i zwiększyć świadomość na temat zagrożeń w świecie technologii.

Rola rodziców w kształtowaniu cyberhigieny dzieci

W dzisiejszym świecie, w którym technologie są integralną częścią życia codziennego, rola rodziców w kształtowaniu odpowiednich nawyków związanych z korzystaniem z internetu staje się niezwykle istotna. Przekazywanie dzieciom wiedzy o cyberhigienie ma kluczowe znaczenie dla ich bezpieczeństwa w sieci.

Jakie działania mogą podjąć rodzice, aby wpłynąć na pozytywne nawyki cyfrowe swoich dzieci? Oto kilka propozycji:

- Rozmowy na temat bezpieczeństwa w sieci: Regularne dyskusje o zagrożeniach w internecie, takich jak cyberstalking czy oszustwa, mogą zwiększyć świadomość dzieci.

- Ustalenie zasad korzystania z urządzeń: Wprowadzenie klarownych reguł dotyczących czasu spędzanego przed ekranem oraz rodzajów aplikacji, które można używać, pomoże w zbudowaniu zdrowych nawyków.

- Przykład osobisty: Dzieci uczą się przez naśladowanie, dlatego ważne jest, aby rodzice sami dbali o swoją cyberhigienę, pokazując tym samym, jak odpowiedzialnie korzystać z technologii.

- Wsparcie technologiczne: Warto zainwestować w oprogramowanie ochronne oraz narzędzia do monitorowania aktywności online dzieci, co pozwoli na większą kontrolę i poczucie bezpieczeństwa.

Rodzice powinni także zachęcać dzieci do rozwijania krytycznego myślenia. Poniżej znajduje się tabela przedstawiająca kilka pytań, które mogą pomóc dzieciom w ocenie treści, z którymi mają do czynienia w internecie:

| Pytanie | Cele i korzyści |

|---|---|

| Czy to, co czytam, jest od wiarygodnego źródła? | Uczenie się wybierania rzetelnych informacji. |

| Czy osoba, z którą rozmawiam, jest tym, za kogo się podaje? | Rozpoznawanie oszustw i zachowań manipulacyjnych. |

| Czy ten link, na który klikam, wygląda podejrzanie? | Podnoszenie świadomości o zagrożeniach, jak phishing. |

| Jakie dane osobowe mogę ujawniać w internecie? | Ochrona prywatności i osobistych informacji. |

Zaangażowanie rodziców w nauczanie dzieci zasad cyberhigieny przekłada się na ich odpowiedzialność w sieci.Im więcej rodzice inwestują w te relacje, tym bardziej świadome i bezpieczne będą ich dzieci w cyfrowym świecie.

cyfrowe ślady – jak o nie dbać

W dobie cyfrowej każdy z nas zostawia po sobie ślady, które mogą wpływać na nasze bezpieczeństwo w sieci. Dbanie o te ślady jest kluczowe dla ochrony naszej prywatności oraz danych osobowych. Warto zatem wprowadzić pewne nawyki, które pozwolą nam lepiej zarządzać naszymi informacjami w Internecie.

Oto kilka praktycznych wskazówek:

- Regularne przeglądanie ustawień prywatności: Zawsze sprawdzaj, jakie informacje są widoczne dla innych użytkowników. możesz dostosować każdy profil społecznościowy, aby ograniczyć dostęp do Twoich danych.

- Sprzątanie cyfrowe: Regularnie usuwaj niepotrzebne konta i aplikacje, które mogą przechowywać Twoje dane. Dobrą praktyką jest także usuwanie starych postów i zdjęć, które nie są już aktualne.

- Bezpieczne hasła: Używaj silnych i unikalnych haseł dla każdego konta oraz pamiętaj o ich regularnej zmianie. Rozważ używanie menedżera haseł, aby ułatwić sobie tę czynność.

- Uważne klikanie: Zawsze sprawdzaj linki,zanim na nie klikniesz.Wiele złośliwych programów jest ukrytych w fałszywych ofertach lub podejrzanych wiadomościach.

- Aktualizacje oprogramowania: Systemy operacyjne, aplikacje oraz zabezpieczenia powinny być zawsze na bieżąco aktualizowane, aby chronić się przed nowymi zagrożeniami.

Oprócz tych działań, warto również monitorować, jakie dane są przechowywane przez różne serwisy. Oto krótkie zestawienie najpopularniejszych platform oraz danych, które mogą o nas zbierać:

| Platforma | Dane osobowe zbierane |

|---|---|

| Imię, nazwisko, lokalizacja, zdjęcia, interakcje z postami | |

| Adres e-mail, historia wyszukiwania, lokalizacja | |

| Zdjęcia, filmy, lajki, followersi, lokalizacja | |

| tweetowane treści, obserwacje, lokalizacja |

Pamiętaj, kontrolowanie swoich cyfrowych śladów to proces, który wymaga systematyczności i uwagi. Im więcej informacji będziesz miał pod kontrolą, tym skuteczniej zabezpieczysz swoją prywatność w Internecie.

Czynniki wpływające na bezpieczeństwo online

Bezpieczeństwo online w dużej mierze zależy od kilku kluczowych czynników, które mogą znacząco wpłynąć na nasze codzienne korzystanie z Internetu. Każdy użytkownik powinien być świadomy tych elementów, aby mogł uniknąć niebezpieczeństw, które mogą się pojawić w wirtualnej przestrzeni.

Silne hasła stanowią podstawę naszej ochrony. Używajmy haseł, które są unikalne i skomplikowane. Warto również regularnie je zmieniać oraz korzystać z menedżerów haseł, aby produktywnie zarządzać nimi.

Aktualizacje oprogramowania mają kluczowe znaczenie w kontekście bezpieczeństwa. Regularne aktualizowanie systemu operacyjnego,programów oraz aplikacji pomaga w zminimalizowaniu luk,które mogą być wykorzystywane przez cyberprzestępców.

Świadomość zagrożeń to kolejny istotny aspekt. Użytkownicy powinni być na bieżąco z najnowszymi trendami w cyberprzestępczości oraz znać techniki wykorzystywane przez hakerów, takie jak phishing czy malware. Edukacja w tym zakresie może pomóc w uniknięciu niebezpiecznych sytuacji.

Bezpieczne połączenia są nie mniej ważne. korzystanie z sieci Wi-Fi publicznych zawsze wiąże się z ryzykiem.Użytkownicy powinni rozważyć stosowanie wirtualnych sieci prywatnych (VPN) w celu zabezpieczenia swoich danych.

| zalecane praktyki | Opis |

|---|---|

| Używaj dwuetapowej weryfikacji | Dodaje dodatkową warstwę bezpieczeństwa do konta. |

| Regularne kopie zapasowe | Zabezpiecz swoje dane na wypadek awarii. |

| Ostrożność przy załącznikach | Nie otwieraj podejrzanych plików,aby uniknąć złośliwego oprogramowania. |

nie należy zapominać o osobistych zachowaniach. Nasze interakcje online oraz sposoby, w jakie dzielimy się informacjami, także mają wpływ na nasze bezpieczeństwo. Zawsze warto być ostrożnym i przemyśleć,co publikujemy w sieci.

Kiedy warto zasięgnąć porady specjalisty

W wielu sytuacjach skontaktowanie się z ekspertem może być kluczowe dla zapewnienia sobie satysfakcjonującego poziomu bezpieczeństwa w sieci. Czasami, mimo stosowania podstawowych zasad cyberhigieny, napotykamy na problemy, które wymagają specjalistycznej wiedzy. Oto kilka przypadków, w których warto zasięgnąć porady specjalisty:

- Podejrzane aktywności na koncie: Jeśli zauważysz nieznane logowania lub nietypowe transakcje na swoich kontach, specjalista pomoże ocenić sytuację i podjąć odpowiednie kroki.

- Incydenty phishingowe: Po otrzymaniu wiadomości, które wydają się podejrzane, warto skonsultować się z ekspertem, aby dowiedzieć się, jak najlepiej zareagować i zabezpieczyć swoje dane.

- Wielokrotne ataki malware: jeśli twój komputer zaczyna działać wolniej lub pojawiają się nowe, niechciane aplikacje, profesjonalista pomoże zdiagnozować problem i usunąć zagrożenie.

- Bezpieczeństwo w pracy zdalnej: W dobie pracy zdalnej otrzymanie wskazówek od eksperta w zakresie zabezpieczeń na zdalnych urządzeniach może się okazać nieocenione.

- Wsparcie w ustawieniach zabezpieczeń: Jeśli masz trudności w konfiguracji odpowiednich ustawień zabezpieczeń w swoich urządzeniach, konsultacja z profesjonalistą z pewnością pomoże ci je zoptymalizować.

Warto również kontemplować długofalowe wsparcie w zakresie bezpieczeństwa. Regularna współpraca z ekspertem może stawić zapobieganie problemom zanim się pojawią, a także umożliwić szybkie reagowanie na potencjalne zagrożenia.

Oto przykładowa tabela ilustrująca, jakie korzyści przynosi współpraca z ekspertem:

| Korzyści | Opis |

|---|---|

| Personalizacja zabezpieczeń | Dostosowanie strategii ochrony do indywidualnych potrzeb użytkownika. |

| Szybka reakcja na incydenty | Natychmiastowe działania w przypadku wykrycia zagrożeń, co może zwiększyć szanse na uniknięcie poważnych szkód. |

| Edukacja użytkownika | Szkolenia i porady dotyczące dobrych praktyk w zakresie bezpieczeństwa w sieci. |

| Dostęp do narzędzi zabezpieczających | Możliwość skorzystania z profesjonalnych narzędzi i technologii, które zwiększają ochronę. |

Jak reagować na incydenty związane z cyberbezpieczeństwem

W obliczu incydentów związanych z cyberbezpieczeństwem, kluczowe jest, aby działać szybko i skutecznie.Oto kilka kroków, które pomogą Ci w odpowiedniej reakcji:

- Szybka identyfikacja incydentu: Zidentyfikuj, co się wydarzyło, kiedy i jak. Im szybciej rozpoznasz problem, tym efektywniej możesz na niego zareagować.

- Izolacja zagrożenia: Jeśli to możliwe, odłącz zainfekowane urządzenie od sieci, aby zapobiec dalszemu rozprzestrzenieniu się zagrożenia.

- Dokumentacja incydentu: Zbieraj informacje na temat incydentu, takie jak logi, czas i rodzaj ataku. Pomocne będą w późniejszej analizie i zapobieganiu przyszłym incydentom.

- Poinformuj odpowiednie osoby: Zgłoś incydent do działu IT lub odpowiednich służb w Twojej organizacji, a w razie potrzeby również do instytucji zajmujących się cyberbezpieczeństwem.

- Analiza przyczyn: Po opanowaniu sytuacji, przeanalizuj, co spowodowało incydent. Zrozumienie przyczyn jest kluczowe do wprowadzenia skutecznych środków zaradczych.

- Przegląd i aktualizacja procedur: Zaktualizuj swoje procedury bezpieczeństwa,aby zapobiec podobnym incydentom w przyszłości.

Ważne jest także, aby regularnie przeprowadzać szkolenia dla zespołu dotyczące reagowania na incydenty. Wiedza o tym, jak postępować w sytuacji kryzysowej, może znacznie zwiększyć bezpieczeństwo całej organizacji.

| Etap reakcji | Opis działań |

|---|---|

| Identyfikacja | Rozpoznanie rodzaju i skali incydentu. |

| Izolacja | Odłączenie zakażonych systemów od sieci. |

| Dokumentacja | Zbieranie informacji dla przyszłej analizy. |

| Poinformowanie | Zgłaszanie incydentu odpowiednim osobom i instytucjom. |

| Analiza | Badanie przyczyn incydentu i nauka na przyszłość. |

| Przegląd | Aktualizacja procedur bezpieczeństwa. |

Wspólne działania na rzecz bezpieczeństwa cyfrowego w firmie

W dzisiejszym cyfrowym świecie, gdzie cyberzagrożenia czają się na każdym kroku, kluczowa staje się współpraca w ramach organizacji, aby zapewnić bezpieczeństwo danych. Oto kilka praktycznych kroków, które możemy podjąć wspólnie w naszej firmie:

- Regularne szkolenia dla pracowników: Możliwość aktualizacji wiedzy na temat najnowszych zagrożeń i metod ochrony to podstawowy element budowania świadomości cyfrowej w zespole.

- Podział odpowiedzialności: Warto przypisać konkretne role związane z bezpieczeństwem, co pozwala na lepszą koordynację działań i wdrażanie procedur.

- Współpraca z działem IT: Regularne konsultacje z ekspertami IT pomogą w identyfikacji oraz eliminacji potencjalnych słabości systemu.

- Użycie narzędzi zabezpieczających: Implementacja oprogramowania antywirusowego czy zapór sieciowych to kolejne ważne kroki, które muszą być wdrożone na każdym poziomie.

Nie można zapominać o znaczeniu komunikacji. Krytyczne niebezpieczeństwa powinny być zgłaszane natychmiast w celu zminimalizowania potencjalnych szkód. Warto stworzyć specjalny kanał informacyjny, na którym pracownicy będą mogli dzielić się swoimi spostrzeżeniami oraz zagrożeniami.

| Rodzaj zagrożenia | Sposób ochrony |

|---|---|

| Phishing | Szkolenia oraz symulacje ataków |

| Ataki Ransomware | Regularne kopie zapasowe danych |

| Złośliwe oprogramowanie | Aktualizacja oprogramowania zabezpieczającego |

Wspólne działania w zakresie przestrzegania cyberhigieny są nie tylko obowiązkiem, ale również odpowiedzialnością każdego członka zespołu. Każdy z nas może przyczynić się do stworzenia bezpieczniejszego środowiska pracy, gdzie ochrona danych stanie się priorytetem i wspólnym celem.

Podsumowanie najważniejszych zasad cyberhigieny

Wprowadzenie skutecznych zasad cyberhigieny jest kluczowe dla zapewnienia bezpieczeństwa w sieci. Oto zestaw najważniejszych nawyków, które mogą pomóc w ochronie Twoich danych i prywatności.

- Regularne aktualizacje oprogramowania: Zawsze upewnij się, że system operacyjny, aplikacje i oprogramowanie antywirusowe są na bieżąco aktualizowane.Aktualizacje często zawierają poprawki bezpieczeństwa.

- Silne hasła: Twórz unikatowe, złożone hasła i zmieniaj je regularnie. Używaj menedżerów haseł, aby przechowywać i zarządzać swoimi hasłami.

- Uważność na phishing: Zachowaj czujność wobec wiadomości e-mail lub wiadomości z prośbą o dane osobowe. Zawsze weryfikuj źródło, zanim klikniesz w jakiekolwiek linki.

- szyfrowanie danych: Szyfruj dane, zwłaszcza te wrażliwe, przechowywane na urządzeniach i przesyłane przez Internet.

- Bezpieczne połączenia: Korzystaj z VPN podczas korzystania z publicznych sieci Wi-Fi, aby chronić swoje dane przed potencjalnymi zagrożeniami.

| Aspekt | Przykład |

|---|---|

| Wykrywanie zagrożeń | Programy antywirusowe i zapory sieciowe |

| Szkolenia użytkowników | Warsztaty z bezpieczeństwa IT |

| Regularne kopie zapasowe | Kopie w chmurze i na zewnętrznych nośnikach |

Przestrzeganie powyższych zasad pomoże w znaczący sposób zwiększyć poziom Twojego bezpieczeństwa w internecie. Pamiętaj, że cyberhigiena to proces ciągły, wymagający stałej uwagi i dostosowania do zmieniających się zagrożeń.

W dzisiejszym świecie, w którym technologia otacza nas na każdym kroku, zagadnienie cyberhigieny staje się niezwykle istotne. Wprowadzenie prostych nawyków do naszych codziennych aktywności online może znacząco wpłynąć na nasze bezpieczeństwo w sieci.Pamiętajmy, że każda z pozoru drobna zmiana, taka jak korzystanie z silnych haseł, regularne aktualizacje oprogramowania czy ostrożność w kontaktach z nieznajomymi, ma znaczenie.

Nie zapominajmy, że cyberprzestępcy są coraz bardziej wyrafinowani; dlatego tak ważne jest, abyśmy byli czujni i świadomi zagrożeń. Stosując się do zasad efektywnej cyberhigieny, nie tylko chronimy siebie, ale również dbamy o bezpieczeństwo osób w naszym otoczeniu. Wdrażając te nawyki w życie, tworzymy bardziej bezpieczny i odpowiedzialny cyfrowy świat dla nas wszystkich.

Zachęcamy do dbania o swoją obecność w sieci i podejmowania świadomych decyzji. Pamiętajcie, bezpieczeństwo w internecie zależy od nas samych!